前后端分离架构下的CSRF防护策略

在前后端分离架构中,CSRF(跨站请求伪造)防护策略至关重要。为防止攻击者利用用户身份进行非法操作,需采取多种措施。对所有敏感操作进行验证,确保请求来自授权用户。使用同步令牌验证机制,为每次会话生成随机令牌并存储于cookie中,确保请求的合法性。采用HTTPS协议加密通信,保障数据传输的安全性。实施严格的输入验证和过滤机制,防止恶意代码注入。定期更新和修复系统漏洞,提高整体安全性。通过这些策略的综合应用,可有效防范CSRF攻击,保障系统安全稳定运行。

随着互联网技术的快速发展,前后端分离的架构模式已经成为现代Web开发的主流,这种模式将前端与后端的职责进行明确划分,提高了开发效率与系统的可维护性,在这种架构下,安全问题也日益凸显,跨站请求伪造(CSRF)攻击作为一种常见的安全威胁,对系统的安全性构成了严重挑战,本文将探讨前后端分离架构下的CSRF问题及其防护策略。

前后端分离架构概述

前后端分离架构是一种将前端与后端业务逻辑进行分离的软件开发架构,在这种模式下,前端主要负责与用户进行交互,通过API接口与后端进行通信,后端则负责处理业务逻辑、数据存储和安全控制等任务,这种架构模式具有以下优点:

1、提高开发效率:前后端开发人员可以并行工作,互不干扰。

2、降低系统复杂性:前后端职责明确,便于维护和扩展。

3、提升用户体验:前端可以更加专注于用户界面的设计和优化。

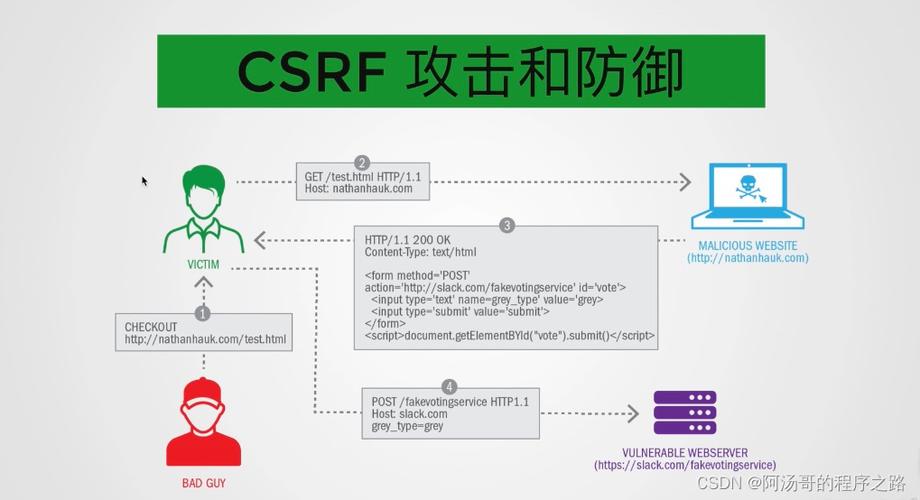

CSRF攻击简介

跨站请求伪造(Cross-Site Request Forgery,CSRF)是一种针对Web应用的攻击方式,攻击者通过诱导用户访问恶意链接或页面,利用用户在已登录状态的信任关系,伪造用户的请求,从而达到非法操作的目的,CSRF攻击具有以下特点:

1、隐蔽性:攻击者利用用户已登录的信任关系进行攻击,不易被察觉。

2、危害性:CSRF攻击可以导致用户数据的篡改或删除等严重后果。

前后端分离架构下的CSRF问题

在前后端分离的架构下,CSRF攻击仍然存在威胁,由于前端与后端的通信主要依赖于API接口,攻击者可以通过构造恶意请求来伪造用户的操作,由于前后端分离架构中存在跨域请求的问题,这也为CSRF攻击提供了可乘之机,在前后端分离的架构下,需要采取有效的CSRF防护策略来保障系统的安全性。

CSRF防护策略

为了有效防范CSRF攻击,可以采取以下策略:

1、使用验证码:在关键操作时,要求用户输入验证码进行验证,这种方式可以有效防止恶意请求的伪造,但可能会降低用户体验。

2、添加Token验证:在每次请求中添加一个随机生成的Token进行验证,后端会对每个请求进行Token验证,只有Token匹配的请求才会被允许执行,这种方式可以有效防止恶意请求的伪造和篡改。

3、Referer检查:检查HTTP请求的Referer字段,确保请求来源于合法的域名或IP地址,这种方式可以防止跨域CSRF攻击,但可能存在误判的情况。

4、使用HTTPS协议:通过HTTPS协议对通信数据进行加密传输,可以防止中间人攻击和篡改请求,这是保障系统安全性的基础措施之一。

5、同步机制:采用JavaScript等前端技术实现同步机制,如使用令牌同步、表单同步等,这种方式可以防止恶意链接的伪造和篡改,但需要确保前端代码的安全性。

6、安全框架和库:使用安全框架和库来处理CSRF等安全问题,使用Spring Security等框架提供的CSRF防护功能,这些框架和库通常提供了丰富的安全功能和机制,可以有效地保护系统的安全性。

7、定期更新和审计:定期对系统进行更新和审计,及时发现和修复安全漏洞,对系统进行安全测试和漏洞扫描,确保系统的安全性。

8、教育和培训:对开发人员进行安全教育和培训,提高其安全意识和技能水平,只有开发人员具备了足够的安全意识和技能水平才能有效地防范各种安全威胁包括CSRF攻击。

9、限制请求方法:对于某些敏感操作如删除、修改等只允许使用POST或PUT等安全的HTTP请求方法而不允许使用GET等非安全的请求方法这样可以有效防止通过URL链接进行CSRF攻击。

10、配置CSRF防护中间件或插件:在服务器端配置CSRF防护中间件或插件如Nginx中的ngx_http_csrf_module等这些中间件或插件可以自动处理CSRF相关的安全问题减轻开发人员的工作量。

本文详细介绍了前后端分离架构下的CSRF问题及其防护策略,在前后端分离的架构下需要采取有效的CSRF防护策略来保障系统的安全性包括使用验证码、添加Token验证、Referer检查、使用HTTPS协议、同步机制、安全框架和库等策略,同时还需要定期更新和审计系统并进行安全教育和培训以提高开发人员的安全意识和技能水平,通过综合运用这些策略可以有效防范CSRF攻击保障系统的安全性。