虚拟机安全防护系统,构建高效安全的数字堡垒

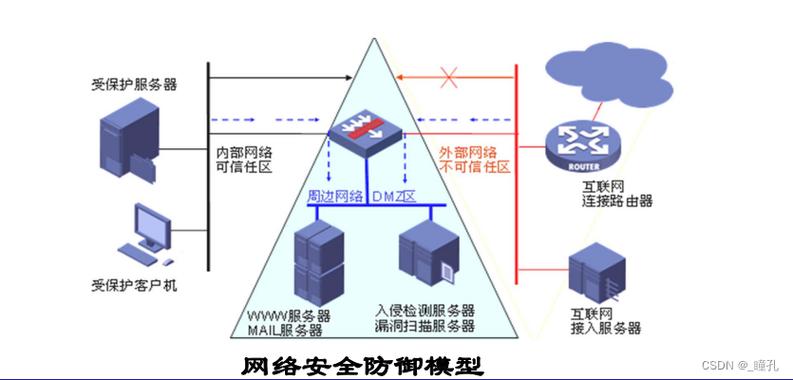

虚拟机安全防护系统是一种构建高效安全的数字堡垒的解决方案,它通过在虚拟化环境中部署安全策略和措施,为运行在其中的各种应用和数据进行保护。该系统可以提供多层次的防御机制,包括但不限于:虚拟机隔离、访问控制、入侵检测、恶意软件检测和隔离等。通过这些措施,可以有效地防止外部攻击和内部威胁对虚拟化环境的破坏,确保数据的安全性和完整性。虚拟机安全防护系统还可以提供实时的监控和报警功能,及时发现并处理潜在的安全威胁。虚拟机安全防护系统是构建高效安全的数字堡垒不可或缺的一部分,它能够为现代企业提供强大的安全保障,确保其业务的安全稳定运行。

在当今这个数字化时代,企业与个人对虚拟化技术的依赖日益加深,无论是云计算、大数据处理还是日常的软件开发测试,虚拟机(Virtual Machine, VM)都扮演着不可或缺的角色,随着虚拟化环境的普及,其安全性问题也日益凸显,如数据泄露、恶意软件传播、资源滥用等,为了保障虚拟化环境的安全稳定,虚拟机安全防护系统(Virtual Machine Security System)应运而生,成为维护数字世界安全的重要防线,本文将深入探讨虚拟机安全防护系统的使用方法,帮助用户构建一个高效、安全的数字堡垒。

一、了解虚拟机安全防护系统的基本构成

虚拟机安全防护系统通常由以下几个核心部分组成:

1、访问控制与认证:通过用户名和密码、双因素认证、生物识别等技术,确保只有授权用户能够访问虚拟机。

2、隔离与隔离技术:利用网络隔离、资源隔离等技术,将虚拟机与物理机或其它虚拟机隔离开来,防止恶意软件或攻击者横向移动。

3、监控与日志分析:实时监控虚拟机的运行状态,对异常行为进行预警,并通过日志分析技术发现潜在的安全威胁。

4、安全策略与配置管理:制定并执行严格的安全策略,如最小权限原则、定期更新补丁等,确保虚拟机配置的合规性和安全性。

5、威胁防御与响应:集成防火墙、入侵检测/防御系统(IDS/IPS)、反病毒软件等,对已知和未知威胁进行防御和响应。

二、如何使用虚拟机安全防护系统

1. 规划与部署阶段

需求分析:根据业务需求、法律法规要求及安全风险评估结果,明确安全防护系统的功能需求和性能指标。

选型与采购:选择符合需求且经过安全认证的虚拟机安全防护产品或服务,考虑其兼容性、易用性及后续支持服务。

部署实施:按照产品文档或专业人员的指导,完成安全防护系统的部署工作,包括硬件安装、软件配置、网络设置等。

2. 配置与管理阶段

策略配置:根据组织的安全策略,对访问控制、资源分配、日志保留等关键参数进行合理配置。

定期审计:定期对安全防护系统的配置、性能及效果进行审计,确保其始终处于最佳状态。

培训与意识提升:对用户进行安全培训,提高其对虚拟机安全防护系统的认知和使用能力,同时增强整体的安全意识。

3. 监控与响应阶段

实时监控:利用安全防护系统的监控功能,实时关注虚拟机的运行状态和安全事件。

异常处理:一旦发现异常行为或安全事件,立即启动响应流程,包括隔离受影响资源、分析日志、采取补救措施等。

事件复盘与改进:对每次安全事件进行复盘分析,总结经验教训,不断优化安全策略和响应流程。

4. 持续优化与更新阶段

更新与补丁管理:定期检查并应用安全防护系统及操作系统的更新和补丁,以应对新出现的威胁。

性能优化:根据实际运行情况,对安全防护系统的性能进行优化调整,确保其不影响业务正常运行。

新技术应用:关注并评估最新的安全技术和趋势,适时引入新的安全工具或方法,以提升整体的安全防护水平。

以某大型企业为例,该企业在实施虚拟机安全防护系统后,通过精细的访问控制和严格的监控策略,成功阻止了多起外部攻击和内部数据泄露事件,通过定期的培训演练和应急响应演练,提高了员工的安全意识和应对能力,该企业的实践证明,合理使用虚拟机安全防护系统不仅能有效提升虚拟化环境的安全性,还能为企业的数字化转型提供坚实的保障。

虚拟机安全防护系统的使用是一个持续的过程,需要从规划到实施再到持续优化的全链条管理,只有通过科学合理的配置、高效的监控与响应以及不断的优化更新,才能真正构建起一个高效、安全的数字堡垒。